Ein neuer Bericht weist auf einen Anstieg von Cyber-Bedrohungen aus China hin, sowie Angriffe auf kritische Infrastrukturen und Online-Betrug durch CEO-Phishing.

Inhaltsverzeichnis: Das erwartet Sie im Artikel

Chinesische Hacker greifen kritische Infrastrukturen an

Trellix, ein Pionier auf dem Gebiet innovativer XDR-Technologien und Experte für Cyber-Sicherheit, hat den neuesten Bedrohungsbericht für den Cyber-Raum veröffentlicht. Der Bericht, der vom Trellix Advanced Research Center verfasst wurde, dokumentiert den Stand der Cyber-Sicherheit im vierten Quartal 2022 und basiert auf Telemetriedaten aus dem weltweit größten Netzwerk von Endpoint-Sicherheitslösungen sowie aus Daten von Open- und Closed-Source-Berichten.

John Fokker, Head of Threat Intelligence bei Trellix Advanced Research Center, gibt zu bedenken, dass im vierten Quartal 2022 eine neue Intensität bei der Nutzung von Angriffsvektoren erreicht wurde. Staatlich sanktionierte Angriffe und die Verwendung von kriminellen Leak-Sites haben aufgrund von Grauzonen-Konflikten und Hacktivismus dramatisch zugenommen. Angesichts eines zunehmend instabilen Wirtschaftsumfelds müssen Unternehmen ihre begrenzten Sicherheitsressourcen so effektiv wie möglich einsetzen.

Der neue Bericht von Trellix gibt einen Überblick über verschiedene Bedrohungen, wie beispielsweise Ransomware und APT-Akteure, und analysiert Risiken im Zusammenhang mit E-Mail-Angriffen und dem Missbrauch legitimer Sicherheitstools. Die wichtigsten Erkenntnisse des Berichts sind: eine zunehmende Bedrohung durch Cyberangriffe und die Notwendigkeit, effektive Schutzmaßnahmen zu ergreifen, um sich dagegen zu schützen; die Bedeutung einer kontinuierlichen Überwachung und Analyse von Bedrohungsinformationen; und die Notwendigkeit, Sicherheitsbewusstsein und Schulungen für Mitarbeiter zu erhöhen, um Risiken zu minimieren.

Die LockBit 3.0-Gruppe ist zwar nicht mehr die aktivste Ransomware-Gruppe, gilt aber als die am aggressivsten vorgehende Gruppe bei der Erpressung von Lösegeldzahlungen. Obwohl sie im vierten Quartal 2022 von Cuba und Hive in Bezug auf Aktivität übertroffen wurde, behauptet die LockBit-Gruppe immer noch, die meisten Opfer geschädigt zu haben. Sie nutzen unterschiedliche Methoden, einschließlich bereits bekannter Schwachstellen von 2018.

China ist der führende Staat bei staatlich unterstützten Angriffen: Im vierten Quartal 2022 waren die meisten Aktivitäten von APT-Angreifern zu verzeichnen, die mit China in Verbindung gebracht werden, wie beispielsweise Mustang Panda und UNC4191. Etwa 71 Prozent aller festgestellten Angriffe mit staatlichem Hintergrund wurden von diesen Akteuren ausgeführt. Nordkorea, Russland und der Iran folgen auf den weiteren Plätzen. Öffentliche Berichte bestätigen ebenfalls, dass diese vier Länder als primäre Quelle von APT-Angriffen gelten.

Kritische Infrastruktur ist ein bevorzugtes Ziel von Cyberattacken

Kritische Infrastruktur im Fokus von Cyber-Kriminellen: Die verschiedenen Bereiche der kritischen Infrastruktur sind besonders anfällig für Cyberangriffe. In etwa 69 Prozent der Fälle stammen die Angriffe von APT-Angreifern aus bestimmten Staaten. Vor allem der Transport- und Logistiksektor sowie die Energie-, Öl- und Gasindustrie waren dabei im Visier. Ransomware-Gruppen haben sich hingegen auf den Finanz- und Healthcare-Sektor spezialisiert, während gefälschte E-Mails vor allem in der Telekommunikationsindustrie, bei staatlichen Stellen und in der Finanzbranche als Waffe eingesetzt wurden.

Alarmierende Statistik: 78 Prozent der Business E-Mail Compromise-Fälle resultieren aus CEO-Mail-Fälschungen

Betrüger nutzen gefälschte CEO-Mails als Einfallstor für BEC-Angriffe. Trellix stellt fest, dass in 78% der Fälle gefälschte Nachrichten mit gängigen Formulierungen eingesetzt werden, und dass die Zahl im Vergleich zum Vorjahr um 64% gestiegen ist. Kostenlose E-Mail-Dienste erleichtern den Angreifern den Versand.

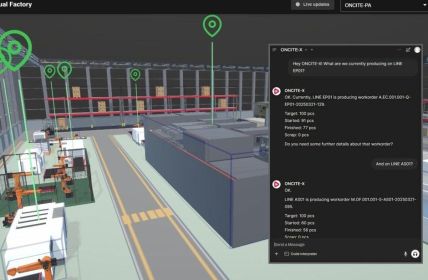

Das Trellix-Sensornetzwerk greift auf eine Vielzahl von Quellen zurück

Um staatlich unterstützte und kriminelle Cyber-Aktivitäten aufzuspüren, nutzt der Threat Report Februar 2023 proprietäre Daten des Trellix-Sensornetzwerks, Analysen des Trellix Advanced Research Center sowie Informationen aus Open- und Closed-Source-Quellen und Leak-Webseiten von Bedrohungsakteuren. Als Nachweis dient die telemetriebasierte Erkennung und Meldung von Indikatoren wie Dateien, URLs, IP-Adressen oder verdächtigen E-Mails durch die Trellix XDR-Plattform.